Att förstå de lösenordsknäckande teknikerna som hackare använder för att spränga dina onlinekonton på vid gavel är ett bra sätt att säkerställa att det aldrig händer dig.

Du kommer säkert alltid att behöva ändra ditt lösenord, och ibland mer brådskande än du tror, men att motverka stöld är ett utmärkt sätt att hålla koll på ditt kontosäkerhet. Du kan alltid gå till www.haveibeenpwned.com för att kontrollera om du är i riskzonen, men att helt enkelt tro att ditt lösenord är tillräckligt säkert för att inte bli hackad är ett dåligt tankesätt att ha.

Så för att hjälpa dig förstå hur hackare får dina lösenord – säkra eller på annat sätt – har vi sammanställt en lista över de tio bästa lösenordsknäckningsteknikerna som används av hackare. Några av metoderna nedan är verkligen föråldrade, men det betyder inte att de fortfarande inte används. Läs noga och lär dig vad du ska undvika.

De tio bästa lösenordsknäckande teknikerna som används av hackare

1. Ordboksattack

Ordboksattacken använder en enkel fil som innehåller ord som kan hittas i en ordbok, därav dess ganska enkla namn. Med andra ord använder den här attacken exakt den typ av ord som många människor använder som sitt lösenord.

Att på ett smart sätt gruppera ord som "letmein" eller "superadministratörguy" kommer inte att hindra ditt lösenord från att knäckas på det här sättet - ja, inte för mer än några extra sekunder.

2. Brute Force Attack

I likhet med ordboksattacken kommer brute force-attacken med en extra bonus för hackaren. Istället för att bara använda ord låter en brute force-attack dem upptäcka icke-ordbokord genom att arbeta igenom alla möjliga alfanumeriska kombinationer från aaa1 till zzz10.

Det är inte snabbt, förutsatt att ditt lösenord är över en handfull tecken långt, men det kommer att avslöja ditt lösenord så småningom. Brute force-attacker kan förkortas genom att kasta ytterligare datorhästkrafter, både när det gäller processorkraft – inklusive utnyttjande av kraften i ditt grafikkorts GPU – och maskinnummer, som att använda distribuerade datormodeller som bitcoin-gruvarbetare online.

3. Rainbow Table Attack

Regnbågstabeller är inte så färgglada som deras namn kan antyda, men för en hackare kan ditt lösenord vara i slutet av det. På det enklaste sättet som möjligt kan du koka ner en regnbågstabell till en lista med förberäknade hash – det numeriska värdet som används vid kryptering av ett lösenord. Den här tabellen innehåller hash för alla möjliga lösenordskombinationer för en given hashalgoritm. Rainbow-tabeller är attraktiva eftersom det minskar tiden som behövs för att knäcka ett lösenords-hash till att bara slå upp något i en lista.

Regnbågsbord är dock enorma, otympliga saker. De kräver seriös datorkraft för att köras och en tabell blir värdelös om hashen den försöker hitta har "saltats" genom tillägg av slumpmässiga tecken till sitt lösenord innan hashningen av algoritmen.

Det talas om att saltade regnbågsbord finns, men dessa skulle vara så stora att de blir svåra att använda i praktiken. De skulle sannolikt bara fungera med en fördefinierad uppsättning "slumpmässiga tecken" och lösenordssträngar under 12 tecken eftersom storleken på tabellen skulle vara oöverkomlig för hackare på statsnivå annars.

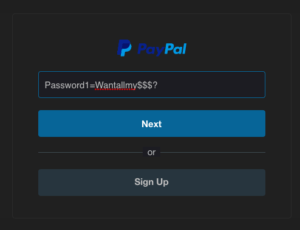

4. Nätfiske

Det finns ett enkelt sätt att hacka, fråga användaren om hans eller hennes lösenord. Ett nätfiske-e-postmeddelande leder den intet ont anande läsaren till en falsk inloggningssida som är kopplad till vilken tjänst det än är som hackaren vill komma åt, vanligtvis genom att begära att användaren åtgärdar något hemskt problem med sin säkerhet. Den sidan skummar sedan bort sitt lösenord och hackaren kan använda det för sitt eget syfte.

Varför bry sig om att knäcka lösenordet när användaren gladeligen ger dig det ändå?

5. Social ingenjörskonst

Social ingenjörskonst tar hela "fråga användaren"-konceptet utanför inkorgen som nätfiske tenderar att hålla med och in i den verkliga världen.

En social ingenjörs favorit är att ringa ett kontor som utger sig för att vara en IT-säkerhetstekniker och helt enkelt fråga efter lösenordet för nätverksåtkomst. Du skulle bli förvånad över hur ofta detta fungerar. Vissa har till och med de nödvändiga könskörtlarna för att ta på sig en kostym och namnbricka innan de går in i ett företag för att ställa samma fråga till receptionisten ansikte mot ansikte.

6. Skadlig programvara

En keylogger, eller skärmskrapa, kan installeras av skadlig programvara som registrerar allt du skriver eller tar skärmdumpar under en inloggningsprocess, och sedan vidarebefordrar en kopia av denna fil till hackercentralen.

En del skadlig programvara kommer att leta efter existensen av en webbläsarklientlösenordsfil och kopiera denna som, om den inte är korrekt krypterad, kommer att innehålla lättillgängliga sparade lösenord från användarens webbhistorik.

7. Offline Cracking

Det är lätt att föreställa sig att lösenord är säkra när systemen de skyddar låser användare efter tre eller fyra felaktiga gissningar, vilket blockerar automatiserade gissningsapplikationer. Tja, det skulle vara sant om det inte vore för det faktum att de flesta lösenordshackning sker offline, med hjälp av en uppsättning hash i en lösenordsfil som har "erhållits" från ett komprometterat system.

Ofta har målet i fråga äventyrats via ett hack på en tredje part, som sedan ger tillgång till systemservrarna och de där viktiga hashfilerna för användarlösenord. Lösenordsknäckaren kan sedan ta så lång tid som de behöver för att försöka knäcka koden utan att varna målsystemet eller enskild användare.

8. Axelsurfing

En annan form av social ingenjörskonst, axelsurfing, precis som det antyder, innebär att man kikar över en persons axlar medan de skriver in referenser, lösenord etc. Även om konceptet är väldigt lågteknologiskt skulle du bli förvånad över hur många lösenord och känslig information blir stulen på detta sätt, så håll koll på din omgivning när du går in på bankkonton etc. när du är på språng.

De mest säkra av hackare kommer att ta skepnaden av en paketbud, luftkonditioneringstekniker eller något annat som ger dem tillgång till en kontorsbyggnad. När de väl är inne ger servicepersonalens "uniform" ett slags frikort för att vandra omkring obehindrat och notera lösenord som matas in av genuina personal. Det ger också ett utmärkt tillfälle att öga alla dessa post-it-lappar som sitter fast på framsidan av LCD-skärmar med inloggningar klottrade på dem.

9. Spindling

Kunniga hackare har insett att många företagslösenord består av ord som är kopplade till själva verksamheten. Att studera företagslitteratur, säljmaterial för webbplatser och till och med konkurrenters och listade kunders webbplatser kan tillhandahålla ammunitionen för att bygga en anpassad ordlista att använda i en brute force-attack.

Riktigt kunniga hackare har automatiserat processen och låtit en spindelapplikation, liknande de webbsökrobotar som används av ledande sökmotorer för att identifiera nyckelord, samla in och sammanställa listorna åt dem.

10. Gissa

Lösenordsknäckarnas bästa vän är förstås användarens förutsägbarhet. Om inte ett verkligt slumpmässigt lösenord har skapats med hjälp av programvara dedikerad till uppgiften, är det osannolikt att ett användargenererat "slumpmässigt" lösenord är något sådant.

Istället, tack vare vår hjärnas känslomässiga koppling till saker vi gillar, är chansen stor att dessa slumpmässiga lösenord är baserade på våra intressen, hobbyer, husdjur, familj och så vidare. Faktum är att lösenord tenderar att baseras på allt vi gillar att chatta om på sociala nätverk och till och med inkluderar i våra profiler. Lösenordsknäckare kommer med stor sannolikhet att titta på denna information och göra några – ofta korrekta – välgrundade gissningar när de försöker knäcka ett lösenord på konsumentnivå utan att tillgripa ordbok eller brute force-attacker.

Andra attacker att akta sig för

Om hackare saknar något är det inte kreativitet. Genom att använda en mängd olika tekniker och anpassa sig till ständigt föränderliga säkerhetsprotokoll, fortsätter dessa inkräktare att lyckas.

Till exempel har alla på sociala medier förmodligen sett de roliga frågesporterna och mallarna som ber dig prata om din första bil, din favoritmat, låten nummer ett på din 14-årsdag. Även om dessa spel verkar ofarliga och de verkligen är roliga att lägga upp, är de faktiskt en öppen mall för säkerhetsfrågor och svar på verifiering av kontoåtkomst.

När du skapar ett konto, försök kanske att använda svar som faktiskt inte gäller dig men som du lätt kan komma ihåg. "Vilken var din första bil?" Istället för att svara ärligt, ställ din drömbil istället. Annars lägger du helt enkelt inte upp några säkerhetssvar online.

Ett annat sätt att få åtkomst är att helt enkelt återställa ditt lösenord. Det bästa försvaret mot att en inkräktare återställer ditt lösenord är att använda en e-postadress som du kontrollerar ofta och att hålla din kontaktinformation uppdaterad. Om tillgängligt, aktivera alltid 2-faktors autentisering. Även om hackaren lär sig ditt lösenord kan de inte komma åt kontot utan en unik verifieringskod.

Vanliga frågor

Varför behöver jag olika lösenord för varje sida?

Du vet förmodligen att du inte ska ge ut dina lösenord och att du inte ska ladda ner något innehåll som du inte är bekant med, men hur är det med kontona du loggar in på varje dag? Anta att du använder samma lösenord för ditt bankkonto som du använder för ett godtyckligt konto som Grammarly. Om Grammarly hackas har användaren ditt banklösenord också (och eventuellt din e-post vilket gör det ännu enklare att få tillgång till alla dina ekonomiska resurser).

Vad kan jag göra för att skydda mina konton?

Att använda 2FA på alla konton som erbjuder funktionen, använda unika lösenord för varje konto och använda en blandning av bokstäver och symboler är den bästa försvarslinjen mot hackare. Som nämnts tidigare finns det många olika sätt som hackare får tillgång till dina konton på, så andra saker du behöver för att se till att du gör regelbundet är att hålla din programvara och appar uppdaterade (för säkerhetskorrigeringar) och undvika nedladdningar som du inte är bekant med.

Vad är det säkraste sättet att behålla lösenord?

Att hålla jämna steg med flera unikt konstiga lösenord kan vara otroligt svårt. Även om det är mycket bättre att gå igenom processen för återställning av lösenord än att få dina konton äventyrade, är det tidskrävande. För att hålla dina lösenord säkra kan du använda en tjänst som Last Pass eller KeePass för att spara alla dina kontolösenord.

Du kan också använda en unik algoritm för att behålla dina lösenord samtidigt som du gör dem lättare att komma ihåg. Till exempel kan PayPal vara något som hwpp+c832. Detta lösenord är i huvudsak den första bokstaven i varje brytning i URL:en (//www.paypal.com) med den sista siffran i födelseåret för alla i ditt hem (bara som ett exempel). När du loggar in på ditt konto, se URL:en som ger dig de första bokstäverna i detta lösenord.

Lägg till symboler för att göra ditt lösenord ännu svårare att hacka men organisera dem så att de är lättare att komma ihåg. Till exempel kan "+"-symbolen vara för alla konton som är relaterade till underhållning medan "!" kan användas för finansiella konton.